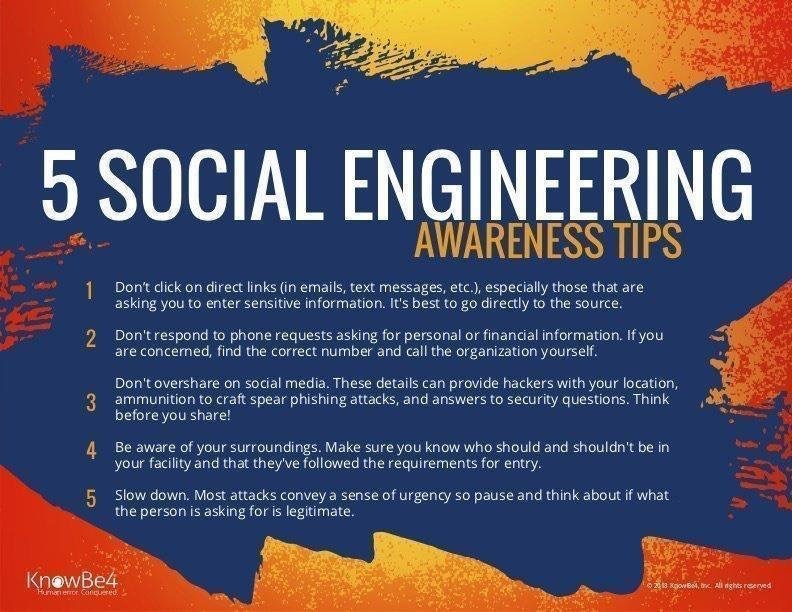

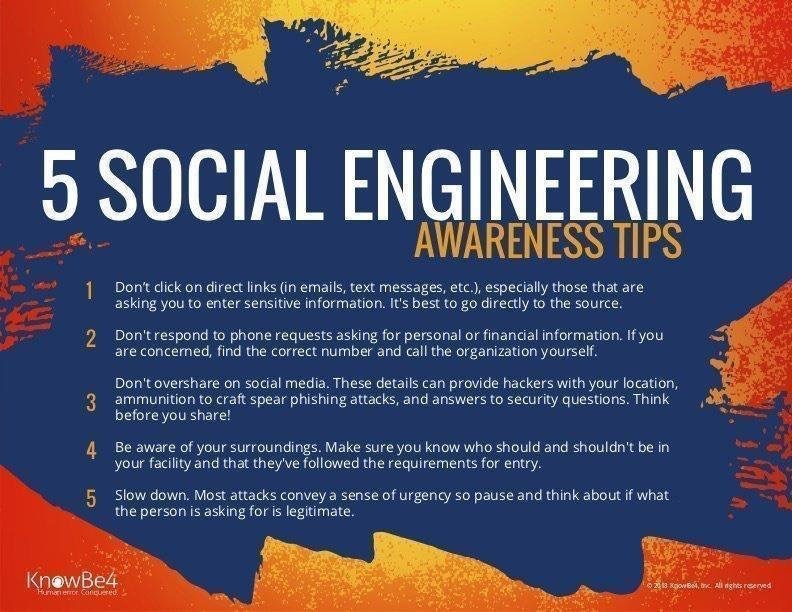

- Έρευνα: προετοιμάζεται το έδαφος για την κυβερνοεπίθεση

- Ταυτοποίηση θυμάτων

- Συλλογή πληροφοριών από το παρελθόν

- Επιλογή μεθόδων επίθεσης

- Σύνδεση: εξαπάτηση θυμάτων για να βρουν πάτημα

- Εμπλοκή με τον στόχο

- Εξιστόρηση

- Ανάληψη ελέγχου της επικοινωνίας

- Απόπειρα: ανάκτηση πληροφοριών για μια περίοδο

- Επέκταση της πρόσβασης

- Εκτέλεση επίθεσης

- Πρόκληση προβλημάτων στην επιχείρηση

- Έξοδος: τερματισμός επικοινωνίας (χωρίς να κινηθούν υποψίες)

- Απομάκρυνση όλων των ιχνών του κακόβουλου λογισμικού

- Κάλυψη ιχνών

- Επιστροφή στην πραγματικότητα